IPsec چیست؟

IPSec گروهی از پروتکلهاست که برای تنظیم اتصالات رمزگذاری شده بین دستگاهها با هم استفاده میشود. و به ایمن نگهداشتن دادههای ارسالی از طریق شبکههای عمومی کمک میکند. و به ایمن نگهداشتن دادههای ارسالی از طریق شبکههای عمومی کمک میکند. IPSec اغلب برای راهاندازی VPN استفاده میشود، با رمزنگاری بستههای IP، همراه با تأئید اعتبار منبع جائیکه بستهها از آنجا فرستاده میشوند، کار میکند.

در اصطلاح IPSec کلمه IP مخفف Internet Protocol، و SEC برای Secure (امن) است. پروتکل اینترنت (Internet Protocol)، پروتکل اصلی مسیریابی است که در اینترنت استفاده میشود. این پروتکل مشخص میکند که دادهها با استفاده از آدرسهای IP به کجا ارسال میشوند. IPSec ایمن است، زیرا رمزگذاری و تأیید اعتبار (Authentication) را به این فرآیند اضافه میکند.

رمزگذاری (Encryption) یک فرآیند پنهان سازی اطلاعات با تغییرات ریاضی دادهها به گونهای است که در ظاهر به صورت تصادفی به نظر میرسد. به عبارت سادهتر، رمزگذاری استفاده از کد مخفی (Secret Code) است که فقظ اشخاص مجاز میتوانند آن را تفسیر کنند.

VPN چیست؟ IPsec VPN چیست؟

یک شبکه مجازی خصوصی (VPN) یک ارتباط رمزگذاری شده بین 2 یا چند رایانه است. اتصالات VPN برروی شبکههای عمومی انجام میشود، اما دادههای ردوبدل شده از طریق VPN خصوصی است زیرا رمزگذاری شده است. VPN دسترسی و تبادل اطلاعات محرمانه از طریق زیرساخت شبکه مشترک مانند اینترنت عمومی را امکان پذیر میکند. به عنوان مثال، وقتی کارمندان به جای کار در دفترکار از راه دور کار میکنند، اعلب از VPN برای دسترسی به پروندهها و فایلهای شرکتی استفاده میکننند.

بیشتر VPNها از پروتکل IPSec برای ایجاد اتصالات رمزگذاری شده استفاده میکنند. با این حال همۀ VPNها از IPSec استفاده نمیکنند. یک پروتکل دیگر برای VPNها SSL/TSL است، که در یک لایه متفاوت از OSI نسبت به IPSec عمل میکند.

چگونه کاربران به یک IPSec VPN وصل میشوند؟

کاربران میتوانند با ورود به یک برنامه VPN به IPSec VPN دسترسی داشته باشند. این به طور معمول نیاز دارد که کاربر برنامه را روی دستگاه خود نصب کرده باشد. ورود به سیستم VPN معمولاً مبتنی بر رمز عبور است. در حالیکه دادههای ارسال شده از طریق VPN رمزگذاری شدهاست، در صورت به خطر افتادن رمزهای عبور کاربر، مهاجمان میتوانند به VPN وارد شوند و این دادههای رمزگذاری شده را سرقت کنند. استفاده از احراز هویت دو عاملی (2FA) میتواند امنیت IPSec VPN را تقویت کند، در این صورت سرقت رمز عبور به مهاجمان اجازه دسترسی به دادهها را نخواهد داد.

IPSec چهطور کار میکند؟

اتصالات IPSec شامل مراحل زیر است:

Key Exchange :

Keyها برای رمزنگاری ضروری هستند، یک کلید یک رشته از کاراکترهای تصادفی است که برای قفل کردن (رمزگذاری) و بازکردن (رمز گشایی) پیامها استفاده شود. IPSec کلیدهایی را برای مبادله کلید بین دستگاههای متصل تنظیم میکند که هر دستگاه بتواند پیامهای دستگاههای دیگر را رمزگشایی کند.

IPSec کلیدهایی را برای مبادله کلید بین دستگاههای متصل تنظیم میکند که هر دستگاه بتواند پیامهای دستگاههای دیگر را رمزگشایی کند.

Packet Headers AND Trailers :

تمام دادههایی که از طریق شبکه ارسال میشوند به بستههای کوچکتر به نام بستهها (Packets) تقسیم میشوند. بستهها حاوی یک محموله بار یا همان دادههای واقعی ارسال شده، هدرها و یا اطلاعات مربوط به دادهها هستند بنابراین کامپیوترهای دریافت کننده بستهها میدانند که باید با بستهها چه کاری انجام دهند. IPSec چندین عنوان را به بستههای دادهها اضافه میکنند که شامل اطلاعات احراز هویت و رمزنگاری است. IPSec هم چنین یک ترایلر (پشت بند) به بستهها اضافه میکند، که بعد از هر محموله بار(دادههای واقعی) به جای قبلی میرود.

Authentication:

IPSec برای هر بسته یک احراز هویت را فراهم میکند، مانند یک مهر اصالت روی کالا. این تضمین میکند که بستهها از یک منبع مطمئن هستند و نه یک مهاجم.

Encryption:

IPSec بارهای درون هر بسته و هدر IP هر بسته را رمزگذاری میکند. که این ویژگی دادههای ارسالی از طریق IPSec را ایمن و خصوصی نگه میدارد.

Transmission:

بستههای رمزگذاری شده IPSec که از طریق شبکه ارسال میشوند، با استفاده از پروتکلهای حمل و نقل به مقصد میروند. در این مرحله، ترافیک IPSec با ترافیک IP معمولی تفاوت دارد زیرا اغلب از UDP به جای TCP به عنوان پروتکل حمل و نقل استفاده میکنند.

TCP، پروتکل کنترل انتقال، اتصالات اختصاصی بین دستگاهها را تنظیم میکند و ورود همه بستهها را تضمین میکند (Transmission Control Protocol)

UDP پروتکل اتصالات اختصاصی را تنظیم نمیکند. IPSec از UDP استفاده میکند، زیرا این امکان را به بستههای IPSec میدهد که از طریق فایروال عبور کنند.

Decryption:

در سمت دیگه ارتباطات (انتهای ارتباطات)،بستهها رمزگشایی میشوند و برنامهها میتوانند از دادههای ارائه شده استفاده کنند.

چه پروتکلهایی در IPSec استفاده میشوند؟

در شبکه سازی یک پروتکل یک روش مشخص برای قالب بندی دادهها است. به طوریکه هر کامپیوتر در شبکه میتواند دادهها را تفسیر کند. IPSec یک پروتکل نیست بلکه مجموعهای از پروتکلهاست. پروتکلهای زیر مجموعه IPSec را تشکیل میدهند:

Authentication Header (AH) :

پروتکل AH این اطمینان را میدهد که بستههای داده از یک منبع معتبر تهیه شدهاند و دادهها دستکاری شدهاند، مانند یک مهر و موم روی یک کالای مصرفی. این هدرها هیچ رمزنگاری را فراهم نمیکنند ، آنها به مخفی کردن دادهها از مهاجمان کمک نمیکنند.

Encapsulating Security Protocol (ESP) :

ESP، آی پی هدر و بار مجاز برای هر بسته را رمزگذاری میکند، مگر اینکه از حالت حمل و نقل استفاده شود، در این حالت فقط بار (محموله) را رمزگذاری میکند. ESP هدر و تریلر (پشت بند) خود را به هر بسته داده اضافه میکنند.

Security Association (SA) :

SA به تعدادی از پروتکلهای مورد استفاده برای مذاکره در مورد کلیدهای رمزگذاری و الگوریتمها اشاره دارد. یکی از رایجترین پروتکلهای SA تبادل کلید اینترنتی (Internet Key Exchange) IKE است. سرانجام در حالیکه پروتکل اینترنت (IP) بخشی از مجموعه IPSec نیست، IPSec مستقیماً در بالای IP اجرا میشود.

Security Association (SA) در IPsec

Security Association (SA)بنیان ارتباط IPsec است. ویژگی های SA عبارتند از:

- قبل از ارسال داده ها ، یک ارتباط مجازی بین نهاد فرستنده و فرد دریافت کننده با نام Security Association (SA) برقرار می شود.

- IPsec گزینههای بسیاری برای انجام رمزگذاری شبکه و احراز هویت در اختیار شما قرار میدهد. هر اتصال IPsec میتواند رمزنگاری، یکپارچگی، احراز هویت یا هر سه سرویس را ارائه دهد. وقتی سرویس امنیتی تعیین میشود، دو نهاد IPsec باید دقیقاً الگوریتم های مورد استفاده را مشخص کنند (برای مثال ، DES یا 3DES برای رمزگذاری؛ MD5 یا SHA-1 برای یکپارچگی). پس از تصمیم گیری در مورد الگوریتم ها ، دو دستگاه باید کلیدهای session را به اشتراک بگذارند.

- SA مجموعه ای از پارامترهای ارتباطی فوق است که رابطه ای بین دو یا چند سیستم برای ایجاد یک جلسه IPsec را برقرار می کند.

- از نظر ماهیت ساده است و از این رو دو SA برای ارتباطات دو جهته لازم است.

- توسط یک شماره Security Parameter Index (SPI)شناسایی میشود که در هدر پروتکل امنیتی وجود دارد.

- هر دو نهاد ارسال کننده و دریافت کننده اطلاعات وضعیت درباره SA را حفظ میکنند. این شبیه به نقاط پایانی TCP است که اطلاعات حالت را نیز حفظ میکند. IPsec مانند TCP ارتباط محور دارد.

حال به پارامترهای SA خواهیم پرداخت.

پارامترهای SA

هر SA به طور خاص با سه پارامتر زیر مشخص می شود. که در ادامه پارامترهای SA رو بررسی می نماییم.

Security Parameters Index (SPI)

- این یک ارزش ۳۲ بیتی است که به SA اختصاص داده شده است. این مورد برای تمایز بینSA های مختلف خاتمه یافته در همان مقصد و با استفاده از همان پروتکل IPsec استفاده میشود.

- هر بسته IPsec دارای یک هدر است که حاوی قسمت SPI است.SPI برای تهیه map بستههای دریافتی به SA ارائه شده است.

- SPI یک عدد تصادفی است که توسط فرستنده برای شناسایی SA به گیرنده تولید میشود.

چه تفاوتی بین IPSec Tunnel و IPSec Transport وجود دارد؟

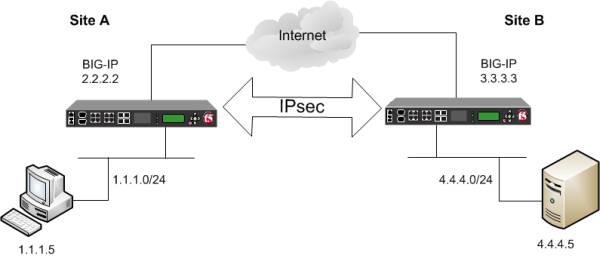

IPSec Tunnel Mode بین دو روتر اختصاصی استفاده میشود که هر روتر به عنوان نقطه انتهای تونل مجازی در روی یک شبکه عمومی عمل میکند. در حالت IPSec Tunnel، اورجینال آی پی هدر که شامل مقصد نهایی بسته است را علاوه بر دادههای بسته، محموله به صورت رمزنگاری شده است.

برای اینکه به روترهای واسطه بگویید که بستهها را کجا بفرستید IPSec یک هدر IP جدید اضافه میکند. روترها IP Headerها را رمزگشایی میکنند تا بستهها را به مقصد برسانند. در حالت Transport (حمل و نقل) محموله بار (دادهها) هر بسته رمزنگاری شده است، اما عنوان اصلی IP اینگونه نیست. بنابراین روترهای واسطه قادر به مشاهده مقصد نهایی هر بسته هستند، مگر آنکه از پروتکل GRE استفاده شود.

در صورت داشتن هر گونه سوال تا اینجای مقاله با کارشناسان فنی شرکت تماس حاصل نمائید.

IPsec Profile

Easy VPN (EzVPN)، TheGreenBowو Shrew Soft پروتکلهای امنیتی اینترنت Internet Protocol Security (IPsec)، هستند. IPsec VPN تونلهای امنیتی را بین دو همتا یا از یک مشتری به سایت فراهم میکند. بستههایی که حساس به نظر میرسند باید از طریق این تونلهای ایمن ارسال شوند. پارامترهایی از جمله الگوریتم هش، الگوریتم رمزگذاری طول عمر کلید (Key Life Time) و Mode باید براساس مشخصات تونلها تعریف شوند و برای محافظت از این بستههای حساس استفاده شوند. سپس، وقتی همتای IPsec (IPsec Peer) چنین بسته حساسی را میبیند، تونل امن مناسب را راهاندازی کرده و بسته را از طریق این Tunnel برای همتای از راه دور خود میفرستد.

هنگامیکه IPsec در فایروال یا روتر پیادهسازی میشود، امنیت بالایی را ایجاد میکند که میتواند در تمام ترافیک عبور از محیط اعمال شود.

برای اینکه دو انتهای تونل VPN رمزگذاری با موفقیت انجام و ایجاد شود هر دو سر تونل باید در مورد رمزگذاری، رمزگشایی و احراز هویت به توافق برسند. IPsec Profile، پیکربندی مرکزی در حد IPsec است که الگوریتمهایی مانند رمزگذاری، احراز هویت و گروه Diffie-Hellman (DH) را برای مذاکره فاز I و فاز II در حالت خودکار و هم چنین در حالت کلید دستی تعریف میکند. از اجزای مهم IPsec میتوان به تبادل کلید اینترنتی (IKE) در فاز یک و فاز 2 اشاره کرد.

هدف اصلی فاز یک IKE احراز هویت همسان IPsec و ایجاد یک کانال امن بین همتایان برای فعال کردن مبادلات IKE است. مرحله اول IKE توابع زیر را انجام میدهد.:

- احراز هویت و محافظت از هویت همتایان IPSec

- سیاستهای تطبیق (SA) IKE را بین طرفهای مقابل برای محافظت از (تبادل) IKE Exchange مذاکره میکند.

- یک تبادل معتبر Diff-Hellman را از طریق داشتن تطابق کلیدهای مخفی مشترک انجام میدهد.

- برای مذاکره در مورد پارامترهای فاز II و IKE یک تونل امن تنظیم میکند.

- در دو حالت اتفاق میافتد، حالت اصلی و حالت تهاجمی.

هدف مرحله دو IKE مذاکره با IPsec SA برای راه اندازی تونل IPsec است.

فاز دو IKE توابع زیر را انجام میدهد:

- با پارامترهای IPSec SA محافظت شده توسط یک IKE SA مذاکره میکند

- انجمنها امنیتی IPSec را راه اندازی میکند

- برای اطمینان از امنیت، به صورت دورهای مذاکره مجدد در مورد IPSec SA انجام میشود

- به صورت اختیاری یک جابجائی (مبادله) اضافی Diff-Hellman را انجام میدهد.

- فقط از یک مود استفاده میکند و آن هم Quick Mode است.

Type Of VPN:

پروتکلهای VPN انواع مختلفی دارند در این مقاله قصد داریم انواع پروتکلهای VPN را به شما معرفی کنیم.

Secure Sockets Layer (SSL)

روترهای سیسکو سری Business RV34X با استفاده از Any Connect از SSL VPN پشتیبانی میکنند. RV160 و RV260 این امکان را داردند که از Open VPN استفاده کنند، که این یک SSL VPN دیگر است. سرور SSL VPN به کاربران از راه دور امکان ایجاد یک VPN Tunnel را با استفاده از یک مرورگر وب میدهد. این ویژگی امکان دسترسی آسان به طیف وسیعی از منابع وب و برنامههای تحت وب را با استفاده از پروتکل بومی Hypertext Transfer Protocol (HTTP) از طریق پشتیبانی SSL Hypertext Transfer Secure (HTTPS) را فراهم میکند

SSL VPN این امکان را به کاربران میدهد که از راه دور با استفاده از یک مسیر ایمن به شبکههای محدود (restricted network) دسترسی داشته باشند.

برای تنظیم دسترسی در SSL دو گزینه وجود دارد:

- گواهی خود امضاء شده : این گواهی توسط خود سازنده امضاء و تأئید شده است این گواهی پیشنهاد داده نمیشود و برای کار در محیط آزمایشگاهی توصیه میشود

- گواهی امضاء شده (تأئید شده) CA : تبم بسیار امن تر است و توصیه میشود. با پرداخت هزینه، شخص ثالثی قانونی بودن شبکه را تأئید میکند و یک گواهینامه CA ایجاد میکند که سپس به سایت پیوست میشود.

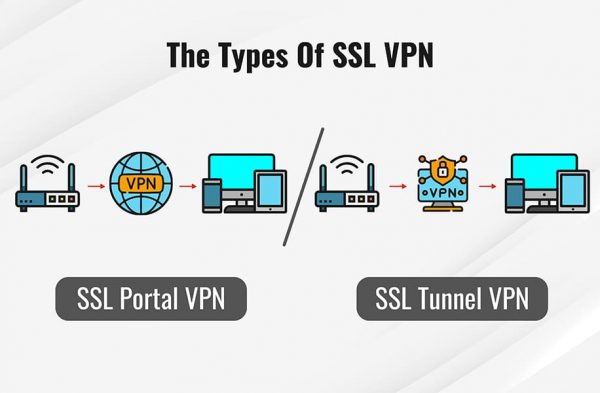

انواع SSL VPN:

SSL Portal VPN

در این نوع SSL VPN ، کاربر از یک وب سایت بازدید میکند و اعتبارنامهها را برای شروع یک اتصال امن وارد میکند. پورتال SSL VPN امکان اتصال SSL واحد به یک وب سایت را فراهم میکند. علاوه بر این، کاربر می تواند به انواع برنامه های کاربردی خاص یا خدمات شبکه خصوصی که توسط سازمان تعریف شده است دسترسی داشته باشد.

کاربران معمولاً میتوانند با وارد کردن نام کاربری و رمز عبور ارائهشده توسط سرویس VPN یا سختافزار شبکهای را که اجازه میدهد دادهها از یک شبکه به شبکه دیگر جریان یابد.

SSL Tunnel VPN

این نوع VPN به مرورگر اجازه میدهد تا به طور ایمن به چندین سرویس شبکه که فقط مبتنی بر وب نیستند از طریق تونلی که تحت SSL است دسترسی پیدا کند. این سرویسها میتوانند شبکههای اختصاصی یا نرمافزاری باشند که فقط برای استفاده شرکتی ساخته شدهاند که مستقیماً از طریق اینترنت قابل دسترسی نیستند. این فناوری تونل زنی VPN ممکن است به مرورگر با برنامههای اضافی مانند جاوا اسکریپت یا فلش نیاز داشته باشد که برای نمایش محتوای فعال نصب شده باشد.

اگر یک SSL Tunnel VPN توسط سازمانی ترجیح داده شود، تیم فناوری اطلاعات باید به کارمندان توضیح دهد که چه دانلودهایی یا برنامههای اضافی برای عملکرد صحیح سیستم مورد نیاز است.

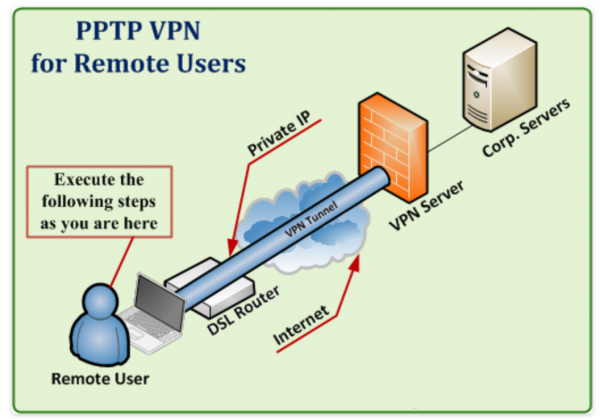

Point-to-Point Tunneling Protocol (PPTP)

PPTP یک پروتکل شبکه است که برای ایجاد VPN Tunnels بین شبکههای عمومی استفاده میشود. سرورهای PPTP به عنوان سرورهای Virtual Private Dialup Network (VPDN) شناخته میشوند.

PPTP گاهی اوقات نسبت به پروتکلهای دیگر بیشتر مورد استفاده قرار میگیرد، زیرا سریعتر است و توانایی کار برروی دستگاههای تلفن همراه را دارد. با این حال توجه به این نکته مهم است که به اندازه سایر انواع VPN ایمن نیست.

ح

PPTP VPN یک معماری client/server را ایجاد و استفاده میکند و از هر کجا که کلاینت PPTP VPNبه یک server متصل شود میتواند از دسترسی vpn استفاده کند، این ارتباط تحت TCP و Generic Routing Encapsulation (GRE) میباشد که ارتباطات vpn رو قادر به رمزنگاری و کپسوله سازی داده ها میکند بنابراین PPTP VPNبه طور کلی از TCP با Port 1723 برای ایجاد یک تونل و اتصال بین هر دو وسیله در سطح شبکه استفاده میشود همچنین از PPTP VPN برای ایجاد دسترسی های Remote (راه دور) و نیز ارتباطات VPN ، از نوع Site-To-Site استفاده میشود .

نوشتههای تازه

- تجهیزات سیسکو با سرورهای HP چه طور در یک شبکه کار می کنند؟ 1403-08-19

- تجهیزات سیسکو با سرورهای HP 1403-06-10

- راهکارهای مجازی سازی سرور 1403-05-24

- راهکارهای مجازی سازی 1403-05-24